Alors que les systèmes de santé américains continuent de se consolider, ils doivent être conscients des risques liés aux technologies de l'information qui se cachent dans l'ombre.

Les risques ont été aggravés par le passage au cloud.

Le rythme de consolidation est resté soutenu l'an dernier, avec environ 1 600 transactions. Et tandis que les mégafusions devraient ralentir en 2020, les grandes organisations continuent d'acheter des systèmes plus petits grâce à des acquisitions intégrées. En janvier, plus de 200 offres de soins de santé ont été conclues, soit plus du double de janvier dernier. Bien que ces acquisitions soient stratégiques pour gagner la croissance du marché, de telles transactions peuvent également mettre en danger les systèmes de santé en matière de cybersécurité.

Une invitation au risque

L'infrastructure informatique des soins de santé aux États-Unis est complexe. Alors que la plupart des entreprises pensent que leur service informatique gère tous les systèmes et applications de leurs réseaux, la réalité est que la plupart ne le font pas. L’infrastructure de technologie de l’information d’un système de soins de santé peut comprendre des applications cliniques pour patients hospitalisés, des applications cliniques ambulatoires et des applications commerciales. Certains d'entre eux sont gérés par les départements des technologies de l'information, tandis que d'autres sont gérés par le département utilisant la technologie.

Alors que la plupart des entreprises pensent que leur service informatique gère tous les systèmes et applications de leurs réseaux, la plupart ne le font pas.

Prenons l'exemple d'un service de radiologie qui acquiert une radiographie CT auprès d'un fournisseur extérieur. Il est géré administrativement par le directeur du département, qui dispose de tous les droits d'accès à la machine et est chargé de provisionner la machine pendant son utilisation. Le directeur n'a aucune formation en sécurité informatique, mais gère une machine qui stocke les informations personnelles sur la santé et accède au réseau de l'hôpital. Ce scénario se produit à plusieurs reprises au sein de l'hôpital, créant un environnement dans lequel les pirates peuvent prospérer. Ce scénario est souvent appelé «informatique fantôme».

RSM définit l'informatique fantôme comme les systèmes conçus et utilisés en dehors du contrôle du service informatique d'une entreprise. La société de recherche Gartner estime qu'en 2020, un tiers des attaques réussies contre les entreprises concerneront des données dans des ressources informatiques fantômes. Alors que l'industrie des soins de santé continue de se consolider, la menace que les systèmes et applications informatiques ne soient pas surveillés par un service informatique centralisé ne fait qu'augmenter.

Aller dans le cloud

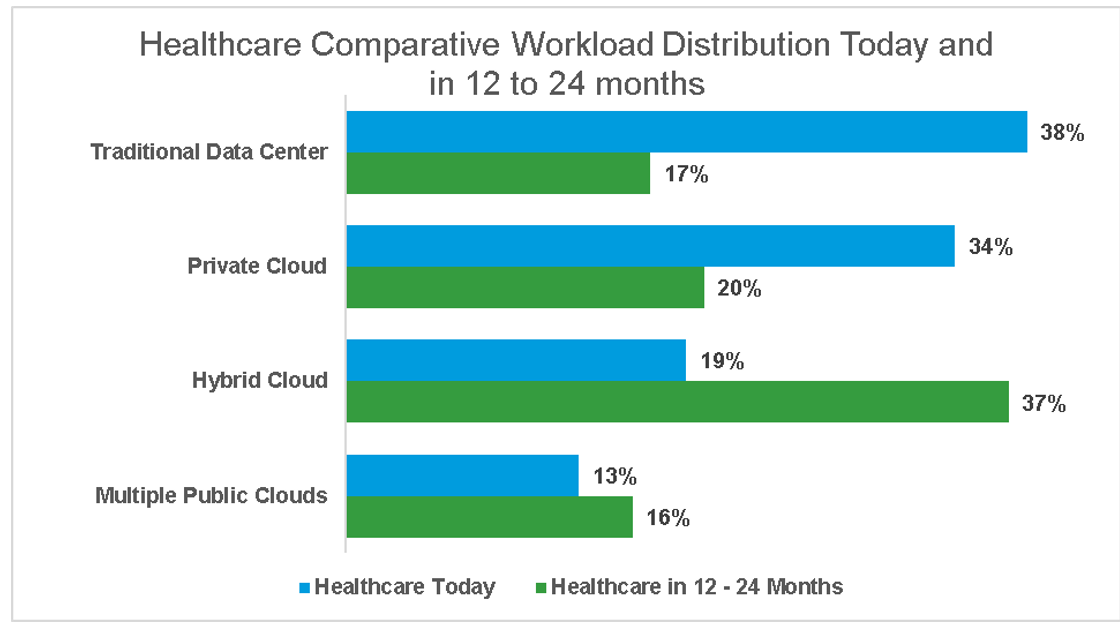

L'utilisation du cloud computing dans le secteur des soins de santé contribue également à l'essor de l'informatique fantôme. Conformément à la tendance mondiale de l'augmentation des investissements dans l'infrastructure cloud et les logiciels d'application, les organisations de soins de santé s'attendent à déplacer une plus grande partie de leurs charges de travail des serveurs traditionnels sur site vers un modèle de cloud hybride.

Le cloud hybride est un terme utilisé pour décrire un environnement qui utilise au moins une plateforme privée et une plateforme publique et comprend généralement un certain niveau d'interaction entre les deux. Une étude réalisée en 2018 par la société d'informatique en nuage Nutanix a interrogé 345 organisations de soins de santé dans le monde et a constaté que leurs déploiements de cloud hybride devraient doubler au cours des 12 à 24 mois suivants. Lorsqu'elles ont examiné les critères de gestion des charges de travail essentielles, les organisations de soins de santé ont cité la sécurité et la conformité comme principales priorités.

Les organisations de soins de santé de toutes tailles continuent d'être des cibles privilégiées pour les cyberattaques malveillantes, selon une étude de 2019 de la société d'évaluation des cyberrisques NetDiligence, et le nombre d'incidents est en augmentation. De 2014 à 2018, le rapport a révélé que les systèmes de soins de santé avec moins de 2 milliards de dollars de revenus annuels ont signalé 382 incidents. Parmi ceux-ci, 115 se sont produits en 2018. Cette tendance devrait se poursuivre avec l'adoption généralisée des services en nuage dans le secteur des soins de santé.

Intérêt des investisseurs

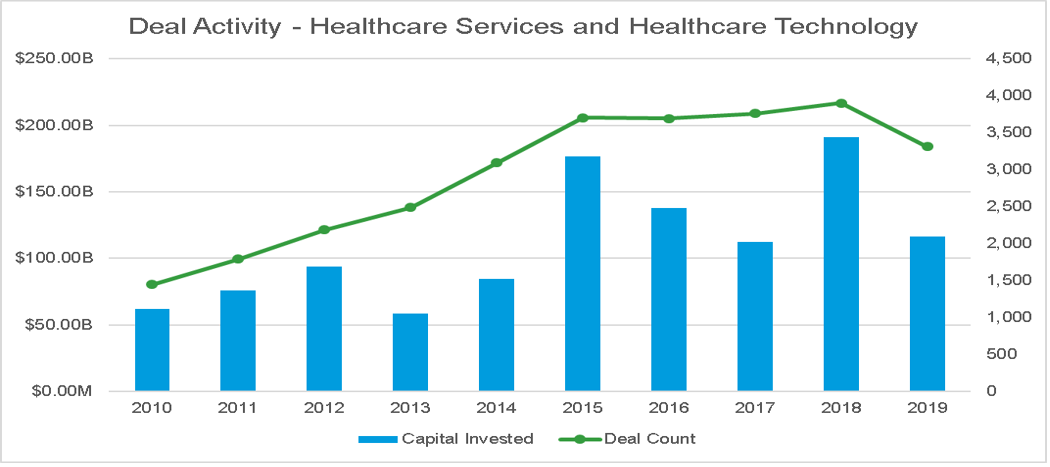

Les services de santé et les systèmes de technologie des soins de santé ont attiré des volumes record de capitaux d'investisseurs privés cherchant à déployer leur argent. Au cours de la dernière décennie, le nombre de transactions et le volume de capitaux déployés dans ces deux secteurs de l'industrie des soins de santé ont augmenté, passant d'environ 1400 transactions et près de 62 milliards de dollars de capital en 2010 à un pic de 3900 transactions et 191 milliards de dollars de capital en 2018.

Source: Pitchbook

Cette croissance, combinée à la consumérisation de la technologie et des services basés sur le cloud, n'a fait qu'accélérer le risque associé au shadow IT. Les payeurs et les fournisseurs sont devenus plus à l'aise d'utiliser les applications et services mobiles pour renforcer leur flux de travail quotidien. Dans le même temps, les systèmes de santé ont adopté des technologies qui utilisent l'intelligence artificielle avancée et les mégadonnées.

Les organisations de soins de santé devraient réfléchir à la manière de gérer correctement leurs systèmes et applications informatiques qui interagissent avec leur infrastructure informatique globale. Un risque omniprésent dans l'industrie des soins de santé réside non seulement dans les fournisseurs, mais aussi dans les données sensibles qu'ils collectent et stockent.

«Les responsables de la sécurité doivent se concentrer sur l'évaluation de leurs fournisseurs et l'élimination des risques de stockage de données», a déclaré Vikrant Arora, vice-président et responsable de la sécurité de l'information à l'Hospital for Special Surgery de New York. « Cela peut être fait en s'assurant que les fournisseurs purgent les données sensibles reçues des fournisseurs et en partageant les données anonymisées, si possible. »

Tout cela fait partie d'une évaluation des risques que les hôpitaux doivent prendre à mesure que l'industrie continue de se consolider. Sans cette étape, les vulnérabilités continueront de se cacher au sein d'une organisation.